Upozornenie: Keďže nechceme podporovať začínajúcich „Script Kiddies hackerov“ v článku nižšie okrem názvu firiem nespomíname ani názvy nástrojov, ktoré útočník použil.

Tento príbeh sa stal ešte koncom roka 2021. Nie všetky podrobnosti budú opísané úplne presne a do detailov.

Prostredie

Kde bolo tam bolo, nachádza sa jedna menšia firma s predajňou. Firma má vlastný server založený na Hyper-V s dvoma virtuálnymi servermi – Doménový radič (VM DC) a Aplikačný server (VM APP). Celý hlavný systém tejto firmy beží vo VM APP, ktorý zároveň funguje ako terminálový server kde sa na RDP pripájajú pokladne a aj zamestnanci.

Server sme v minulosti dodali my spolu so základnou konfiguráciou. Nie je to však paušálny zákazník, kde by sme server aktívne monitorovali a spravovali. Server si spravuje firma vlastnými silami a občas naň pristúpi aj dodávateľská spoločnosť informačného systému.

Prvé povšimnutie, že sa niečo deje

Zákazník telefonuje do COMTECU „máme od Vás server, inštalujeme aktualizáciu a nedá sa reštartovať“.

Naša reakcia

Pripájame sa teda k serveru prostredníctvom teamvieweru cez počítač zákazníka kde nám ukazuje, že možnosti Vypnúť a Reštartovať z ponuky zmizli. Spúšťame konzolu lokálnych používateľov a skupín a zisťujeme, že v skupine Administrators na danom virtuálnom stroji sa nenachádza užívateľ daného správcu programu.

Namiesto toho je tam niekoľko podozrivých užívateľov – podozrivých preto, že sa nejedná o doménových užívateľov, ale iba lokálnych v tomto virtuálnom stroji, majú generické názvy helpdesk, frontdesk namiesto meno.priezvisko a všetci sú v skupine Administrators.

Tu už začíname tušiť útok, ešte sa pozrieme na hypervízor a čo nevidíme? Na serveri zázračne pribudol nový virtuálny server s nenápadným názvom „SERVER“.

Pozrieme sa čo sa v ňom teda nachádza …

Zásah

V tejto chvíli už máme istotu, že firma sa stala terčom útoku, ktorý bol úspešný. Keďže nie je istý rozsah útoku, nie všetko je plne pod našou kontrolou a zákazník sa nenachádza ďaleko rozhodli sme sa o kontrolu všetkého dotknutého a riešenie osobne. Server teda vypíname, zákazník zatvára predajňu (bez informačného systému nefungujú kasy, skladový systém, nič) a my nasadáme do auta a ideme na výjazd znovu zachraňovať svet.

Server behom pár hodín dávame do pôvodného stavu. Meníme nastavenie routera – zakazujeme RDP z internetu, zriaďujeme VPN a zaškoľujeme zákazníka na zmenený spôsob prístupu z internetu do firmy.

Aby sme sa dozvedeli niečo viac o tom čo sa udialo odnášame si aj suvenír – kópiu virtuálnych serverov z času keď boli ešte kompromitované.

Analýza dát, čo robil útočník

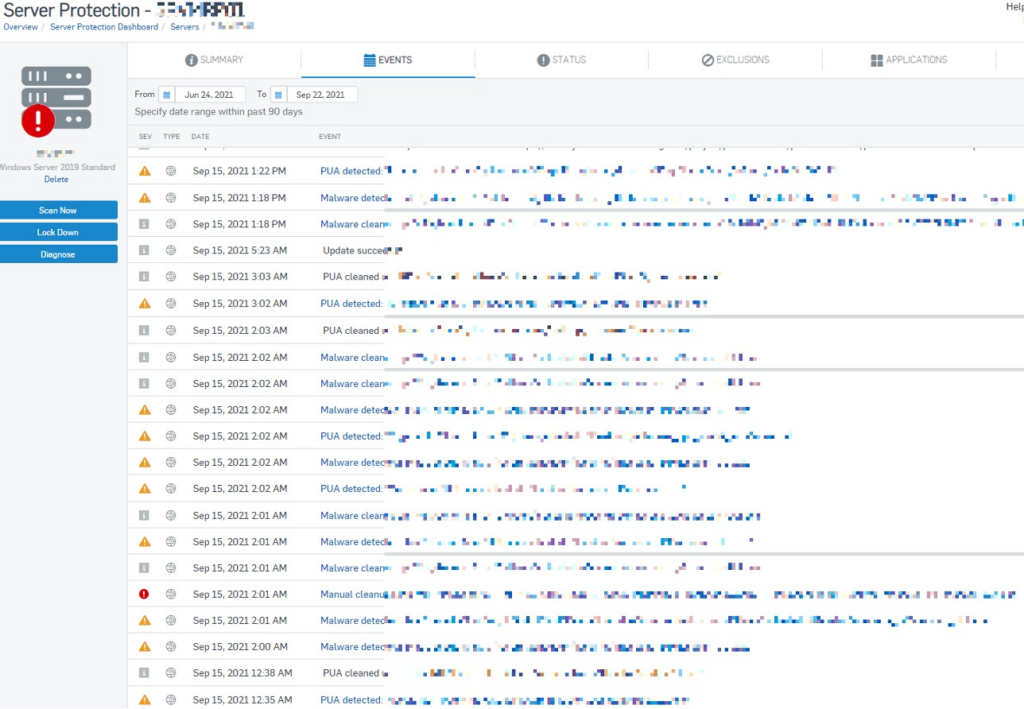

Všetky infikované stroje spúšťame u nás bez prístupu k sieti a púšťame sa do analýzy. Útočník sa po serveroch pohyboval pomerne amatérsky, nesnažil sa po sebe upratať ani skryť nejaké stopy. Ako bonus máme prístup ja do cloudu kde „Sophos Intercept X Advanced for Server“ nainštalovaný na VM APP ukladá logy.

Aplikačný virtuálny server mal dlhšiu dobu povolený prístup na RDP priamo z celého internetu. Podľa eventviewru v tomto systéme vidíme tisíce pokusov o pripojenie na tento systém s rôznymi heslami až jedného dňa sa robotom podarilo uhádnuť to správne. Následne pár dní prichádzali iba oprávnené pripojenia. Náš útočník prišiel až po pár dňoch. Predpokladáme, že prihlasovacie údaje zistil niekto kto ich ďalej predáva na darkwebe a náš útočník si ich iba kúpil za pár drobných aby server použil na svoj účel.

Po prihlásení na túto vzdialenú pracovnú plochu sa pokúsil spustiť viacero programov, ktoré mu, ale antivírus od sophosu úspešne zablokoval. Jednalo sa o nástroje na vyťahovanie hesiel z pamäte, skenery portov, ale aj cryptominer. Keď nič z toho nebolo úspešné našiel si na sieti IP adresu hypervízora, kde vyskúšal rovnaké heslo akým sa pripájal na aplikačný VMčo bohužiaľ fungovalo. Preventívne si ešte vytvoril na aplikačnom VM niekoľko užívateľských kont, ktoré pridal medzi administrátorov a odstránil existujúcich. Bola to jeho hlavná brána do tejto siete tak si ju chcel udržať čo najdlhšie funkčnú.

Následne už aplikačný VM používal iba ako RDP klienta odkiaľ pristupoval na hypervízor celého servera. Zaujímavosťou je, že na ten už nesťahoval žiadne vlastné nástroje, asi predpokladal, že keď sa mu ich nepodarilo spustiť pod jedným windowsom tak nepôjdu ani pod druhým (predpokladal nesprávne, tu antivírus nebol).

Vytvoril si tu vlastný virtuálny server do ktorého nainštaloval Windows Server 2019 v ruskom jazyku a ďalej pracoval už „vo vlastnom“ systéme. Chceli sme vedieť čo robil tak sme mu ho samozrejme tiež vyhackovali. Jednalo sa o takmer čistú inštaláciu Windows do ktorej nainštaloval iba 7-zip, Google Chrome, Megasync, Notepad++, Anydesk (pre ľahší prístup keby sa na pôvodné vm už nedostal).

Teraz to zaujímavé

Okrem nainštalovaných programov sem stiahol rôzne priamo spustiteľné nástroje na zber dát z iných infikovaných počítačov. Celkovo stiahol údaje z viac ako 36 tisíc počítačov rozmiestnených po celom svete.

Aké dáta zberal?

Celkovo zberal asi 5 druhov dát, menia sa podľa toho, čo ktorý pc obsahoval. Upratané sú do zložiek – jedna zložka – jeden pc, so skratkou krajiny odkiaľ pochádza, alebo emailovou adresou v názve. Vo vnútri každej zložky je screenshot z daného pc, textový súbor so všetkými heslami uloženými vo všetkých prehliadačoch, informácie o hardwari a softwari v pc (samostatná kolonka pre antivírus), ak je v pc bitcoin klient tak kópia celej peňaženky. Zaujímavosťou je aj „modul FileGrabber“, ktorý z daných pc stiahol súbory obsahujúce kľúčové slová, ktoré útočníka zaujímajú. Jedná sa hlavne o textové súbory s heslami, seedy na obnovu bitcoin peňaženiek, ktoré si niekto nešikovne uložil do pc a rôzne zmluvy.

Ako boli infikované tieto počítače?

Keďže sa pozeráme cez plece útočníkovi, ktorý už iba zberal dáta a nie obetiam môžeme len hádať. Keď sme ale prezreli dáta, ktoré zozbieral z niekoľko náhodných pc našli sme niekoľko spoločných znakov.

1. Veľká väčšina má v pc takmer samé hry

2. Na niekoľkých bolo na screenshote zachytené práve inštalovanie cracku k hrám, alebo CAD softvérom

3. Viaceré mali ten istý nemenovaný bezplatný antivírus

Môžeme teda predpokladať, že vykrádanie údajov z počítačov bolo práve cez cracky k rôznym hrám a programom. To dáva celkom zmysel, crack je program, ktorý Vám nelegálnou cestou sprístupní platený program zadarmo. Niekto musí mať dôvod vytvoriť tento druh programu a keď k nemu pribalí bonus v podobe zadných vrátok do pc hneď to má pre neho ekonomický zmysel. Zároveň používatelia nelegálneho softwaru sa nebudú a ani nemôžu sťažovať na to čo obsahuje, sú zvyknutí, že im ho hlási antivírus ako škodlivý program a teda mu v ňom dobrovoľne nastavia výnimku, alebo ho rovno vypnú.

Aké je z tohto prípadu pre nás ponaučenie?

1. Antivírus odporúčať zákazníkom na všetky servery

2. Oddeliť Hypervízor od ostatných zariadení na sieti, alebo mu dať aspoň iné prihlasovacie údaje

3. Ak uvidíme, že si niektorý zákazník, ktorému niečo dodávame otvorí nebezpečné služby z internetu (RDP bez ďalšieho zabezpečenia) treba ho upozorniť aj písomne aby

v budúcnosti existoval dôkaz

4. Geoblokácia iba na základe krajiny už nestačí, infikovaný server, ktorý zberal údaje a mohol útočiť na iné systémy bol zo slovenska a veľa infikovaných pc tiež

Aké je z tohto prípadu ponaučenie pre všetkých používateľov pc?

1. Nepoužívať nelegálne programy, cracky

2. Neukladať dôležité heslá v prehliadačoch – toto sú obľúbené údaje pre väčšinu vírusov/hackerov

3. Kto používa kryptomeny mal by si zabezpečiť Hardvérovú peňaženku

Obrázok: Screen z Evens, zberané logy

Autor: Miloš Harmady, IT & Security Support v COMTEC s.r.o.